Esplora il mondo

della Cybersecurity

- Direttive UE

Direttiva RED DA: il supporto di Betrusted per l’adeguamento normativo

Per mantenere la marcatura CE, il nostro team di esperti di offensive security offre un supporto completo, pensato sia per i system integrator e i Notified Bodies (NB), sia per i clienti finali (PMI e produttori di device) che desiderano anticipare i rischi e superare con successo le verifiche di conformità.

- Direttive UE

RED 2014/53/EU: cosa fare entro il 1° agosto 2025

In questo articolo facciamo chiarezza su RED 2014/53/EU, la direttiva che mira a rafforzare la cybersecurity dei dispositivi wireless per il mercato UE. Spieghiamo anche che cos'è il marchio RED CE, quali sono le apparecchiature coinvolte e cosa devono fare i soggetti interessati per adeguarsi alla direttiva.

- Penetration Test

When Java Web Start won’t listen: bending a JNLP app to your proxy

Pentesting isn’t always about sleek tools and shiny APIs. I recently faced a legacy Java Web Start app hidden behind a VPN-accessed PAM portal—and it flat-out ignored all my proxy settings. Neither JVM flags nor OS-level variables worked, and to make matters worse, it was running on Windows. By forcing proxy usage at the socket level and decoding both Fast Infoset and Java-serialized SOAP, I managed to break through the layers and uncover serious client-side trust flaws.

- Application security - Direttive UE

Direttiva NIS2: al via la seconda fase del processo di attuazione

Il 10 Aprile 2025 l’Agenzia per la Cybersicurezza Nazionale (ACN) ha avviato la seconda fase del processo di attuazione della normativa NIS2, notificando alle organizzazioni che si erano iscritte al registro NIS nella prima fase la classificazione loro assegnata.A partire dalle oltre 30.000 registrazioni effettuate al registro, l’ACN ha indentificato in Italia oltre 20.000 organizzazioni come soggetti NIS, di cui oltre 5.000 sono classificati come soggetti essenziali.In questo blogpost cercherò di fare chiarezza sulle notifiche, dei loro contenuti e tempistiche verso i soggetti coinvolti.

- Cybersecurity Culture

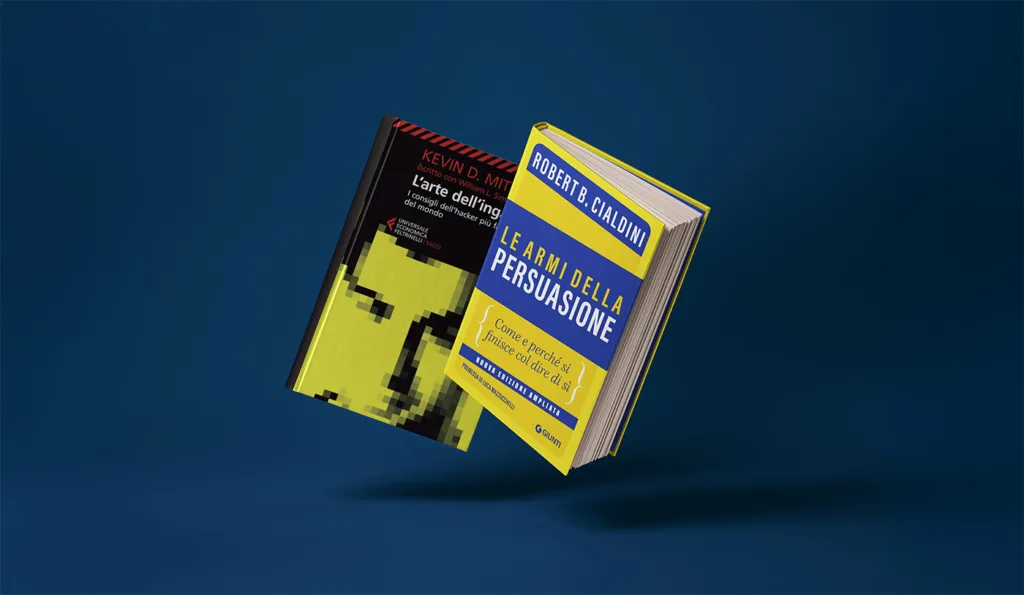

Mitnick incontra Cialdini: il lato oscuro della persuasione

In questo articolo Carla Orlandi tratta il tema della persuasione umana che accomuna due letture solo in apparenza distanti l'una dall'altra. Stiamo parlando di due libri: "L'arte dell'inganno", scritto dal celebre hacker informatico Kevin Mitnick, e de "Le armi della persuasione: Come e perché si finisce col dire di sì", opera di Robert Cialdini, psicologo e uno dei principali studiosi della psicologia sociale.

- Cybersecurity Culture

I framework di cybersecurity nel contesto italiano

Confrontiamo standard e framework Nel campo della cybersecurity, termini come framework e standard vengono spesso usati in modo intercambiabile, ma hanno significati diversi. Cosa è un framework Il framework non è uno standard di sicurezza, ma può essere visto come una struttura di riferimento in cui possono essere inquadrati standard e normative. Un framework fornisce […]

Scopri come possiamo aiutarti

Troviamo insieme le soluzioni più adatte per affrontare le sfide che ogni giorno la tua impresa è chiamata ad affrontare.